Récemment, un cas étrange de non-conformité des machines a été observé chez un client, et cela concernait les mots de passe.

En effet, les paramètres tels que le type de mot de passe, la longueur du mot de passe ou la période de renouvellement du mot de passe tombaient tous en erreur (à ne pas confondre avec la non-conformité). Nous avons vérifié avec le client toutes les machines concernant leurs paramètres de mots de passe, et il était évident qu’elles étaient bien configurées et répondaient aux critères de conformité. Cependant, elles apparaissaient toujours en erreur sur Intune, et donc non conformes (ce qui posait problème pour ce client qui souhaitait créer un accès conditionnel basé sur la conformité des machines).

Avant d’aller plus loin il est important ici de faire un rappel des approches de gestion d’Intune. Il en existe deux :

Approche centrée sur l’utilisateur (User-Centric)

Approche centrée sur l’appareil (Device-Centric)

Dans le premier cas il s’agit de se concentrer sur l’utilisateur et non sur l’appareil. Les ressources et les configurations suivent en fonction de l’identité de l’utilisateur, peu importe quel appareil il utilise. Cela permet une expérience utilisateurs plus homogènes, une meilleur flexibilité dans un environnement de travail toujours cohérent et favorisent le développement de scénario BYOD (Bring your own device).

Le device centric est donc à privilégier lorsqu’un appareil de type kiosque est utilisé par plusieurs utilisateurs différents dans une usine par exemple. Cela implique par exemple que les politiques de sécurité suivent l’utilisateur qu’importe l’appareil ce qui offre à votre entreprise une protection optimal.

Dans le second cas cette fois ci on se focalise sur l’appareil lui-même. Les configurations et les politiques sont appliquées à l’appareil et ce indépendamment de l’utilisateur qui s’y connecte.

Cette gestion est idéale lorsque les environnements où les appareils sont partagés entre plusieurs utilisateurs ou pour des dispositifs spécifiques à des tâches (comme les bornes interactives ou les terminaux de point de vente), les configurations, applications et politiques de sécurité sont définies pour chaque appareil individuel.

Pour conclure, L’approche user-centric offre une grande flexibilité et une expérience utilisateur unifiée, tandis que l’approche device-centric permet un contrôle plus strict et spécifique des appareils.

Pour revenir sur notre sujet, il est apparu que cette erreur était due aux groupes de déploiement utilisés pour la conformité qui était déployé de manière « User-centric ».

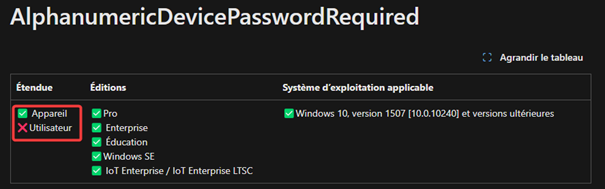

Malheureusement, pour un certain nombre de paramètres, Intune ne peut effectuer de vérifications qu’avec la méthode device-centric.

En résumé, si vous souhaitez tester la conformité de la partie sécurity system de vos machines, vous ne pourrez le faire que de la manière device-centric, ce qui amène à la conclusion que la partie security system est utile a tester sur des machines de type kiosque.

Raphael MONNERON, Consultant Cloud Microsoft chez kaizzen

Vous avez besoin d’un renseignement et d’accompagnement sur le déploiement des solutions Cloud Microsoft ?