Microsoft 365 est l’une des plateformes cloud les plus utilisées au monde, mais aussi l’une des plus ciblées par les cyberattaques. Les entreprises doivent donc renforcer leur posture de sécurité pour protéger leurs données, et le CIS Microsoft 365 Foundations Benchmark v4.0 offre un cadre de référence essentiel pour y parvenir.

Cet article explore :

Le Center for Internet Security (CIS), fondé en 2000, est une organisation à but non lucratif qui élabore des recommandations en cybersécurité. Il regroupe des experts internationaux de divers secteurs. Les CIS Benchmarks sont des bonnes pratiques pour sécuriser les infrastructures informatiques. Le CIS Microsoft 365 Foundations Benchmark offre un cadre de sécurité pour Microsoft 365, évoluant avec les nouvelles menaces et fonctionnalités.

Avec l’augmentation des cyberattaques ciblant les services cloud, Microsoft 365 est devenu une cible privilégiée des attaquants exploitant des erreurs de configuration et des vulnérabilités liées aux accès des utilisateurs.

Les entreprises ont du mal à garantir une sécurisation optimale de leur environnement M365 en raison :

Pourquoi ce sujet est-il crucial maintenant ? L’application du CIS Benchmark v4.0 permet de structurer une stratégie de sécurisation efficace et conforme aux standards actuels tout en anticipant les nouvelles menaces.

Comprendre le CIS Benchmark v4.0 : Les grandes lignes

Le CIS Benchmark v4.0 couvre six domaines de sécurité critiques :

|

Le CIS Benchmark est l’un des standards les plus complets et adoptés mondialement. D’autres approches incluent :

Microsoft Secure Score : Donne une évaluation globale de la posture de sécurité, mais ne fournit pas de recommandations détaillées.

Avantages du CIS Benchmark

Inconvénients

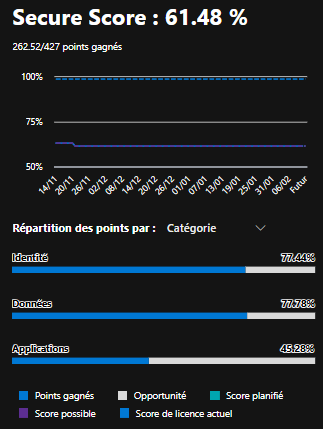

Une entreprise du secteur financier a récemment mené un audit de sécurité sur son environnement Microsoft 365. L’analyse a révélé que plusieurs comptes administrateurs n’étaient pas protégés par l’authentification multi-facteurs (MFA), augmentant ainsi le risque de compromission.

Actions mises en place :

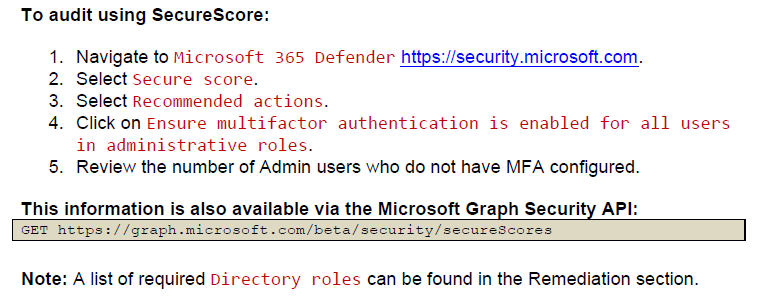

1. Audit initial :

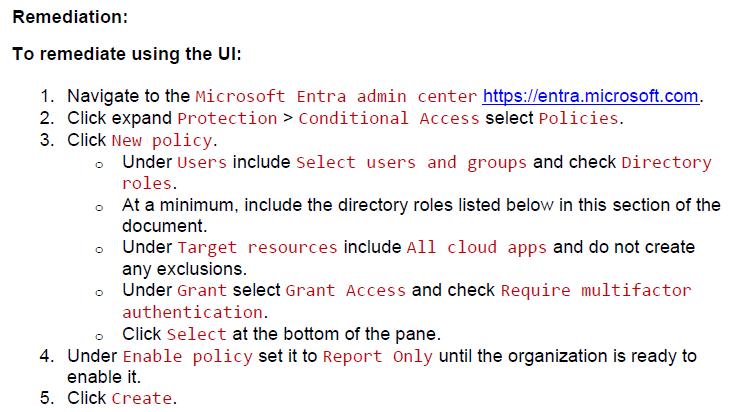

2. Application de la recommandation 5.2.2.1 (L1) :

Grâce à cette approche, l’entreprise a considérablement renforcé la sécurité de ses accès critiques et réduit le risque de compromission des comptes privilégiés.

L’équipe de sécurité utilise une combinaison de contrôles manuels et de scripts PowerShell pour analyser l’environnement Microsoft 365.

Appliquer progressivement le CIS Benchmark en priorisant les recommandations critiques

Quick Wins :

Activer l’authentification multi-facteurs (MFA) pour tous les comptes.

Restreindre les règles de transfert automatique d’e-mails.

Désactiver l’accès des utilisateurs anonymes aux fichiers SharePoint.

Actions complexes :

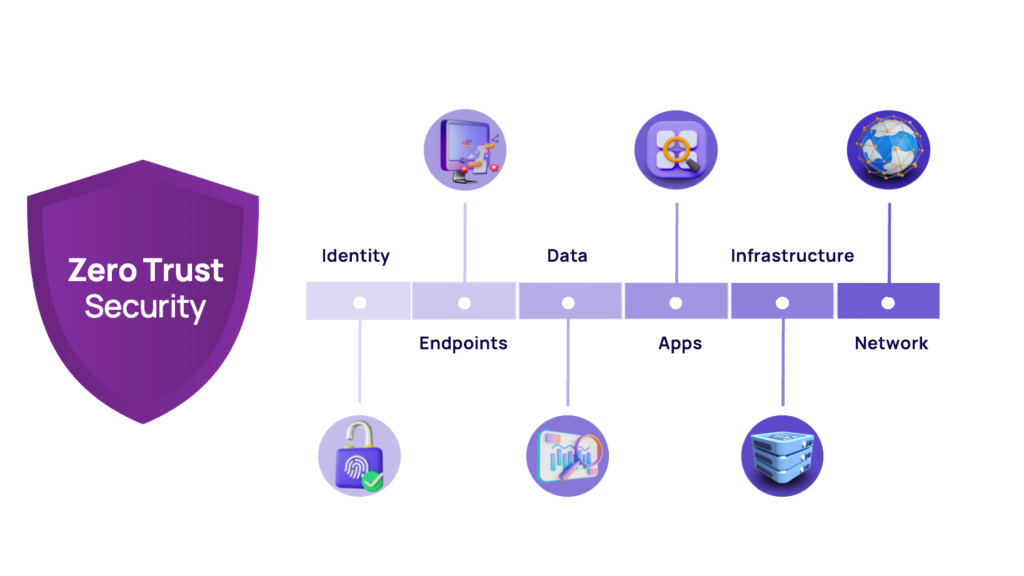

Mettre en place un modèle Zero Trust (accès conditionnel, segmentation des privilèges).

Activer Microsoft Purview Information Protection pour classifier les données.

Restreindre les applications tierces non approuvées accédant aux données M365.

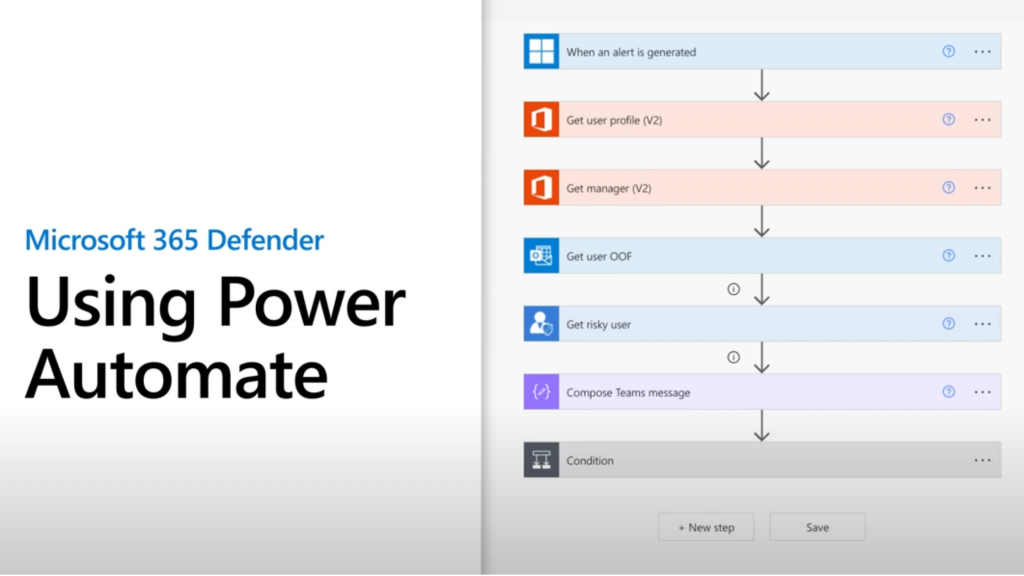

L’automatisation est essentielle pour assurer une gestion proactive de la sécurité dans M365. Plusieurs méthodes peuvent être utilisées pour faciliter la surveillance et la correction des écarts :

Scripts PowerShell : Pour automatiser la collecte des données et la mise en conformité des paramètres.

Microsoft Defender for Cloud Apps : Pour surveiller les activités suspectes et appliquer des règles de protection automatiques.

Power Automate : Pour déclencher des alertes et des actions correctives en réponse aux événements de sécurité.

API Microsoft Graph : Pour extraire et analyser en temps réel les informations de sécurité.

SIEM et SOAR (ex : Microsoft Sentinel) : Pour corréler les événements et automatiser la réponse aux incidents.

Rapports et Tableaux de bord (Power BI, Excel, Log Analytics) : Pour suivre la conformité et détecter les tendances anormales.

Le CIS Benchmark v4.0 est une référence incontournable pour renforcer la sécurité de Microsoft 365. L’audit et l’automatisation permettent une mise en conformité efficace et une application progressive des recommandations qui améliore considérablement la posture de sécurité.

L’adoption du CIS Benchmark par les entreprises contribue à une meilleure résilience face aux cyberattaques et favorise une culture de cybersécurité proactive.

Kaizzen vous accompagne au quotidien pour améliorer votre sécurité en suivant les meilleures pratiques. Notre expertise se repose notamment sur le Microsoft 365 Foundations Benchmark v4.0, le modèle Zero Trust, ainsi que les référentiels et recommandations Microsoft sur les bonnes pratiques de sécurité

Vous avez besoin d’un renseignement et d’accompagnement sur le déploiement des solutions Cloud Microsoft ?