La transformation des environnements IT vers le cloud est devenue une priorité pour les entreprises en quête de flexibilité, de réduction des coûts et de renforcement de la sécurité. Dans cette dynamique, la gestion des postes de travail via Microsoft Intune s’impose comme un levier clé pour abandonner progressivement l’Active Directory (AD)local. Ce billet de blog explore les enjeux, les choix techniques et les bonnes pratiques pour réussir cette transition vers un modèle full cloud.

Dans cet article, nous allons :

Comprendre pourquoi quitter l’Active Directory local

Identifier les bénéfices d’un modèle full cloud

Expliquer l’accès aux ressources locales depuis un poste cloud

Partager des cas concrets et des bonnes pratiques de migration

Contexte et Problématique

Le constat actuel : La majorité des entreprises s’appuient encore sur l’AD local pour la gestion des identités, des GPOs, et l’accès aux ressources internes. Cela implique une lourde infrastructure (SCCM, WSUS, serveurs de fichiers, etc.) et une gestion complexe des postes, notamment pour les utilisateurs distants.

Le problème : Ce modèle est rigide, peu sécurisé face aux menaces modernes, et difficilement compatible avec une stratégie Zero Trust.

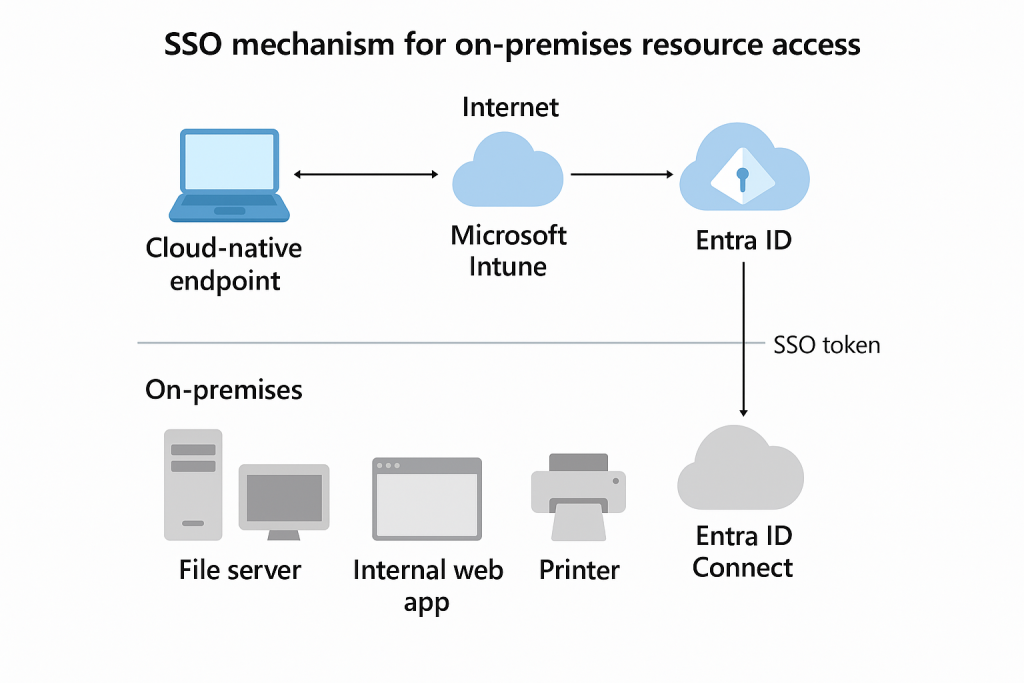

Pourquoi ce sujet est-il clé maintenant ? Parce que Microsoft fournit aujourd’hui tous les outils pour basculer vers un modèle cloud-native sans renier les besoins d’accès à des ressources locales grâce à Microsoft Entra Connect.

Analyse Technique

Technologies impliquées

Microsoft Entra ID : authentification cloud et accès conditionnel

Microsoft Intune : gestion des configurations, des applications, de la conformité

Microsoft Entra ID Connect : synchronisation des identités et authentification hybride (PTA, SSO, KCD)

Comparaison synthétique : poste hybride vs. poste full cloud

| Critère | Poste Hybride (AD Join/Entra Hybrid Join) | Poste Full Cloud (Entra ID Join) |

|---|---|---|

| Authentification | Kerberos / NTLM + Entra Connect | Authentification moderne Entra ID (PRT + SSO) |

| Gestion des politiques | GPO (via AD local) | Politiques Intune (CSP, Settings Catalog) |

| Mises à jour Windows | WSUS / SCCM | Windows Update for Business |

| Déploiement | OSD / SCCM | Windows Autopilot |

| Accès ressources locales (réseau interne) | Direct via réseau interne | connectivité LAN + délégation d’authentification (PTA/KCD/SSO) |

| Accès ressources locales (réseau distant) | VPN requis + authentification AD | VPN requis + délégation d’authentification (PTA/KCD/SSO) |

| Sécurité | Basée sur le périmètre | Zero Trust + CA + MFA |

Avantages/Inconvénients

Avantages de l’approche full cloud :

Flexibilité : Gestion des appareils depuis n’importe où.

Sécurité renforcée : Mise en œuvre facile du modèle Zero Trust.

Réduction des coûts : Moins de dépendance à l’infrastructure locale.

Inconvénients potentiels :

Compatibilité des applications : Certaines applications legacy peuvent nécessiter des ajustements.

Étude de Cas : Nexora Technologies

Contexte : Nexora Technologies est une entreprise fictive spécialisée dans le développement de solutions SaaS pour le secteur médical. Elle emploie 300 collaborateurs, répartis entre le siège social à Lyon, un centre de support à Montpellieret une équipe R&D en télétravail. Historiquement, l’entreprise utilise un AD local pour la gestion des utilisateurs, des GPOs, des imprimantes réseau et des accès aux applications internes (ERP, GED).

Objectifs :

Moderniser la gestion des postes tout en réduisant la dépendance à l’infrastructure locale

Migrer vers une gestion unifiée cloud via Intune et Microsoft Entra ID

Conserver un accès sécurisé aux ressources locales (ERP, partages SMB, imprimantes)

Déploiement :

Synchronisation des identités via Entra ID Connect

Implémentation du Cloud Kerberos Trust pour activer le SSO vers les ressources locales

Déploiement des nouveaux postes Windows 11 via Windows Autopilot

Accès distant aux ressources locales via un VPN IPSec avec tunnel divisé (split tunneling)

Résultats :

Suppression complète des GPOs traditionnelles, remplacées par des profils Intune

Accès fluide aux partages de fichiers et imprimantes locales depuis les postes full cloud

Réduction des tickets IT liés aux problématiques d’authentification

Intégration des postes dans le modèle de sécurité Zero Trust (MFA, accès conditionnel)

Solutions et Recommandations

Feuille de route recommandée :

Cartographie des dépendances AD (GPOs, applis legacy)

Migration des identités via Entra ID Connect (sync + PTA ou PHS)

Configuration du Cloud Kerberos Trust

Déploiement pilote avec Intune et Autopilot

Mise en place des accès réseau (VPN, ZTNA)

Outils clés :

Group Policy Analytics : conversion des GPOs vers Intune

Intune Compliance & Configuration Profiles

Entra ID Conditional Access & PIM

Defender for Endpoint : renforcement de la posture sécurité

Conclusion

La gestion moderne des postes de travail cloud-native via Intune et Entra ID offre un niveau d’agilité, de sécurité et de maintenabilité sans équivalent. Même dans un environnement disposant de ressources locales, l’identité hybride et les mécanismes de SSO permettent une expérience sans rupture.

C’est donc le moment idéal pour enclencher la transformation de votre IT en supprimant progressivement les dépendances aux infrastructures AD locales.

Boris Badens, consultant Cloud Microsoft chez Kaizzen

Vous avez besoin d’un renseignement et d’accompagnement sur le déploiement des solutions Cloud Microsoft ?