Vous avez sûrement déjà entendu parler du modèle Zero Trust et de l’importance de la MFA.

Mais… est-ce que votre organisation a vraiment pris le virage ?

Avec la multiplication des cyberattaques et la sophistication des menaces, il est temps de passer à la vitesse supérieure.

Aujourd’hui, je vous partage les 5 stratégies d’accès conditionnel incontournables à mettre en place pour sécuriser Microsoft 365 , sans se perdre dans la technique.

Principe de la MFA :

1. MFA universelle

Obligatoire pour tous, utilisateurs comme administrateurs.

C’est la meilleure barrière contre le vol de compte.

👉 En savoir plus

2. MFA renforcée pour les administrateurs

Les comptes à privilèges sont les cibles n°1.

Protégez-les avec une MFA stricte et des restrictions d’accès.

👉 Plus d’infos

3. Bloquer l’authentification héritée

Les anciens protocoles ne supportent pas la MFA et représentent un vrai risque.

Bloquez-les sans hésiter.

👉 Guide pratique

4. Bloquer les connexions depuis l’étranger

Limitez l’accès aux pays où vous opérez.

Simple et efficace pour réduire les risques.

👉 Comment faire

5. Exiger des appareils conformes

Seuls les appareils sécurisés et gérés doivent accéder à vos données sensibles.

👉 Plus de détails

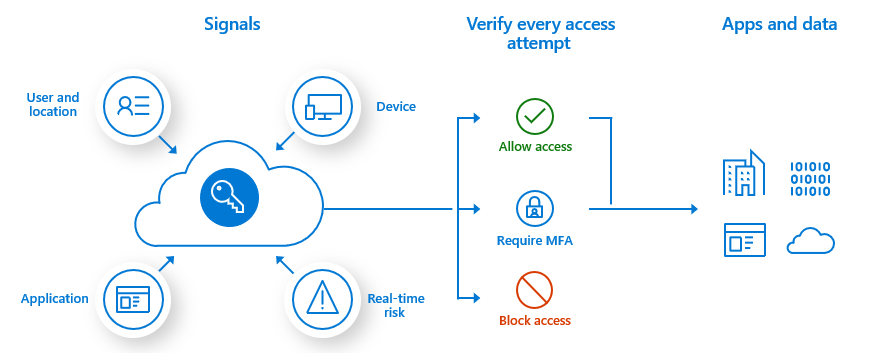

Vérification explicite

Moindre privilège

Présomption de compromission

Ciblez vos utilisateurs ou groupes.

Définissez les conditions (localisation, appareil, niveau de risque, etc.).

Choisissez les contrôles à appliquer (exiger MFA, bloquer l’accès, etc.).

Testez en mode rapport seul, analysez, puis activez.

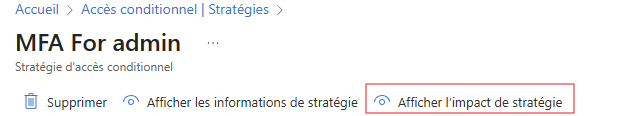

Avant de déployer une stratégie, activez-la en mode rapport seul pour mesurer son impact sans bloquer les utilisateurs.

Analysez les résultats via :

Le classeur Insights (vue consolidée) → Nécessite Azure Monitor

L’outil d’analyse d’impact de la stratégie

Les journaux d’audit Microsoft Entra

Des scripts PowerShell personnalisés avec Microsoft Graph API

Une erreur de configuration peut arriver à tout le monde.

Les comptes d’accès d’urgence, ou comptes « break glass », sont indispensables : ce sont vos clés de secours pour reprendre la main en cas de pépin.

Nos conseils :

Créez au moins deux comptes cloud-only, non synchronisés

Attribuez-leur le rôle Administrateur général

Excluez-les des stratégies d’accès conditionnel et de la MFA

Stockez leurs identifiants en lieu sûr et surveillez leur usage

👉 Plus d’infos ici : Comptes d’accès d’urgence

Le Zero Trust n’est plus une option, c’est une nécessité.

Avec ces 5 stratégies d’accès conditionnel, vous posez des bases solides pour sécuriser votre environnement Microsoft 365.

Et surtout :

Testez avant d’activer

Sécurisez vos comptes d’urgence

Anticipez les échéances liées à la MFA

Vous voulez en savoir plus ou être accompagné dans cette démarche ?

👉 N’hésitez pas à nous contacter !

Ounissa Achir, assistante Business App chez Kaizzen

Vous avez besoin d’un renseignement et d’accompagnement sur le déploiement des solutions Cloud Microsoft ?