SAML (Security Assertion Markup Language) et OIDC (OpenID Connect) sont deux protocoles d’authentification essentiels pour sécuriser l’accès aux applications cloud.

Dans le contexte de Microsoft 365 et d’Entra ID, ils permettent aux entreprises d’offrir un Single Sign-On (SSO)performant pour Teams, SharePoint, Outlook et de nombreuses autres applications SaaS.

La gestion des identités devient un enjeu critique à mesure que les entreprises adoptent le cloud. Avec Microsoft 365, la sécurité et la fluidité d’accès sont essentielles pour les utilisateurs et les administrateurs.

Entra ID prend en charge SAML et OIDC, offrant une intégration simple pour sécuriser toutes les applications d’entreprise.

Le contexte actuel et les défis liés à l’authentification dans Microsoft 365.

Les différences techniques entre SAML et OIDC dans Entra ID.

Des exemples pratiques d’intégration dans l’écosystème Microsoft 365.

Des recommandations pour sécuriser les accès et faciliter le SSO.

Avec l’adoption massive de Microsoft 365, les entreprises doivent gérer des identités sur Teams, SharePoint, OneDrive et d’autres applications cloud.

Les utilisateurs multiplient les mots de passe, et les administrateurs doivent garantir un accès sécurisé et centralisé.

Problème principal :

Comment offrir un SSO simple et sécurisé aux utilisateurs tout en respectant les exigences de sécurité et de conformité ?

L’absence de protocoles standardisés peut entraîner des vulnérabilités et compliquer la gestion des identités.

Avec le télétravail, la mobilité et la multiplication des applications cloud, sécuriser les identités via Entra ID devient une priorité.

L’utilisation de SAML et OIDC permet de simplifier l’accès aux services Microsoft 365 tout en renforçant la sécurité.

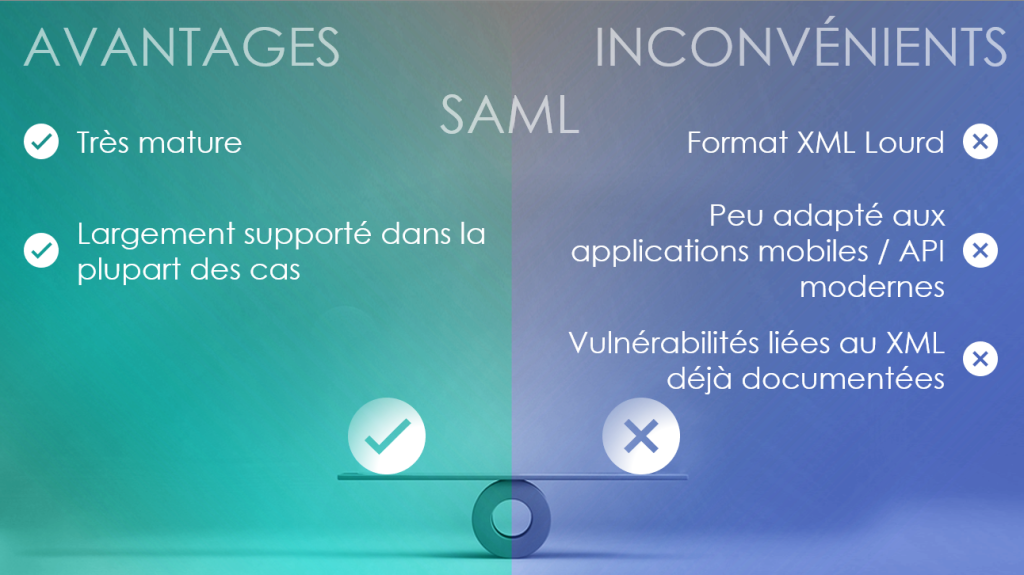

SAML (Security Assertion Markup Language) :

Basé sur XML et SOAP.

Permet l’authentification entre Entra ID (IdP) et les applications Microsoft 365 ou autres SaaS.

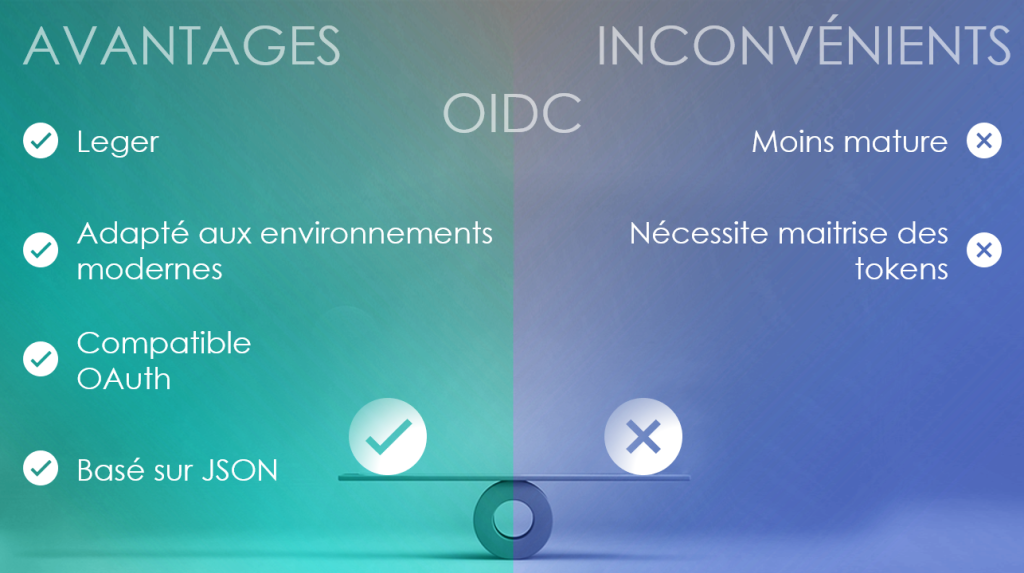

OIDC (OpenID Connect) :

Basé sur OAuth 2.0 et JSON.

Fournit des tokens JWT pour l’authentification et l’autorisation.

Adapté aux applications mobiles, aux API Microsoft 365 et aux applications modernes.

Une entreprise utilise Microsoft 365 pour la messagerie et la collaboration interne, mais ses équipes IT et DevOps travaillent sur Jira Software Cloud et Confluence Cloud (Atlassian).

Objectif : offrir une authentification unique (SSO) entre Microsoft Entra ID et les outils Atlassian, tout en garantissant un accès fluide aux utilisateurs internes et externes.

Atlassian supporte :

SAML 2.0 via Atlassian Access

OIDC via OpenID Connect App (Bêta / API / Connecteurs modernes)

Unification complète des identités entre Microsoft 365 et Atlassian Cloud.

Réduction des demandes de support (moins de mots de passe perdus, moins de doublons).

Flexibilité accrue : SAML pour les utilisateurs finaux, OIDC pour les intégrations et automatisations.

Interopérabilité : un seul IdP (Entra ID) pour tout le cycle DevOps.

Propositions techniques :

Mettre en place un IdP centralisé (Entra ID, Okta, Auth0) pour gérer SAML et OIDC.

Déployer un SSO pour toutes les applications critiques.

Conseils pratiques :

Vérifier la compatibilité des applications avec SAML ou OIDC.

Utiliser des tokens courts et sécurisés pour OIDC.

Auditer régulièrement les logs Entra ID pour détecter les anomalies.

SAML et OIDC sont indispensables pour sécuriser l’authentification dans l’écosystème Microsoft 365.

Entra ID facilite leur intégration et offre une expérience utilisateur fluide et sécurisée.

L’adoption de ces protocoles dans Microsoft 365 permet de :

renforcer la sécurité,

réduire les coûts de gestion des identités,

simplifier le SSO pour les entreprises de toutes tailles.

Les organisations utilisant Microsoft 365 devraient prioriser la mise en place de SAML et OIDC via Entra ID afin de sécuriser leurs applications tout en améliorant l’expérience utilisateur.

Vous avez besoin d’un renseignement et d’accompagnement sur le déploiement des solutions Cloud Microsoft ?