Dans un contexte où l’email reste le principal vecteur d’attaque, Exchange Online Protection (EOP) constitue la première ligne de défense native de Microsoft 365.

Il filtre le spam, bloque les malwares et intercepte une grande partie des tentatives de phishing.

L’objectif de ce texte est d’expliquer pourquoi EOP est essentiel aujourd’hui, comment il fonctionne et comment l’optimiser efficacement.

Les organisations subissent une pression croissante :

usurpations d’identité, messages générés par IA, faux fournisseurs, fraudes au virement…

Beaucoup pensent être protégées « par défaut » en passant à Microsoft 365, mais EOP n’est réellement efficace que lorsqu’il est correctement configuré.

Le problème est simple :

Les attaques deviennent plus sophistiquées, tandis que de nombreuses entreprises conservent des réglages minimalistes.

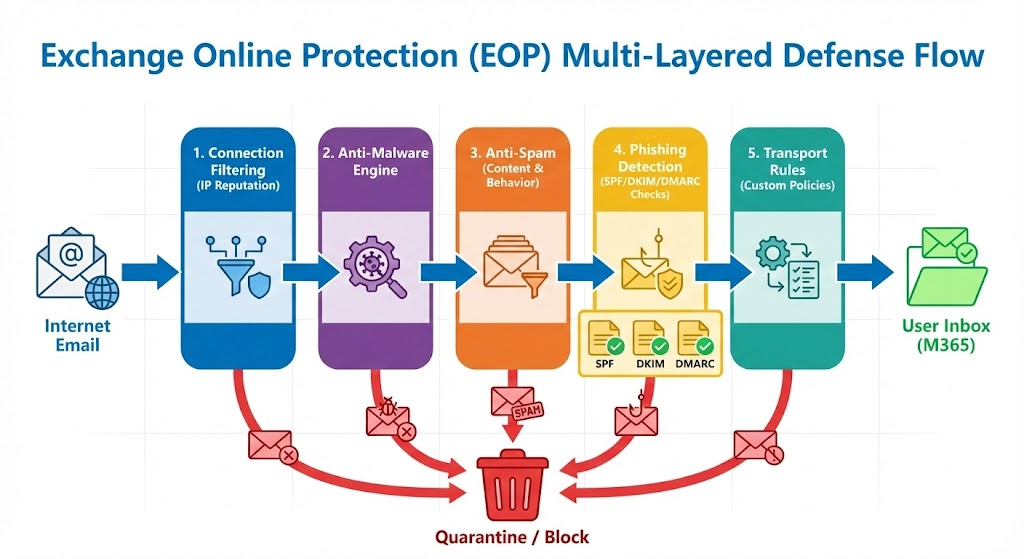

Exchange Online Protection repose sur une défense multicouche, chaque niveau jouant un rôle précis :

Il bloque les messages provenant d’adresses IP à mauvaise réputation, stoppant une grande partie du spam avant même son entrée dans Microsoft 365.

Analyse du contenu, du comportement d’envoi, des liens suspects, des mots déclencheurs, etc.

Les administrateurs peuvent ajuster la sensibilité et choisir le traitement : quarantaine, marquage ou suppression.

EOP analyse domaines, en-têtes et URLs pour repérer les usurpations d’identité.

Son efficacité est maximale lorsque SPF, DKIM et DMARC sont correctement configurés, garantissant l’authenticité des emails.

Protection contre les pièces jointes malveillantes via plusieurs moteurs d’analyse, avec possibilité de bloquer automatiquement les extensions à haut risque.

Elles permettent d’ajouter une couche de personnalisation avancée :

blocage de formats spécifiques, avertissements utilisateurs, règles renforcées pour les dirigeants, etc.

Imaginons une entreprise de 80 personnes, spécialisée dans le conseil.

Un lundi matin, le service comptabilité reçoit un email “urgent” du directeur financier. Le message demande de valider un virement important avant midi. Le ton est crédible, l’adresse ressemble à celle du directeur… mais quelque chose cloche.

L’email n’a en réalité jamais été envoyé depuis le tenant Microsoft 365 de l’entreprise :

c’est une usurpation parfaitement exécutée.

Lors de l’audit, on découvre trois éléments problématiques :

En d’autres termes : l’entreprise n’offrait aucune garantie d’authenticité de ses emails sortants, laissant la porte grande ouverte aux attaques d’impersonnalisassions.

Une fois les paramètres corrigés, les effets se sont fait sentir très rapidement. Les emails frauduleux imitant les cadres dirigeants ont presque complètement disparu. Les responsables ont aussi remarqué que certains “vrais” emails suspects arrivaient désormais automatiquement en quarantaine, permettant aux équipes IT de les examiner avant qu’un utilisateur n’interagisse avec eux.

La direction a même demandé à renforcer la protection des comptes sensibles. Une simple politique anti-phishing spécifique aux dirigeants a suffi pour bloquer une tentative d’usurpation détectée la semaine suivante.

Ce qui est intéressant dans cette histoire, c’est qu’aucun outil supplémentaire n’a été ajouté : uniquement une meilleure configuration d’EOP, déjà présent dans leur abonnement Microsoft 365. Pas de budget supplémentaire, pas de déploiement complexe… juste une optimisation des réglages.

Le résultat ?

Moins de tentatives d’arnaque, une équipe comptable plus sereine, et une maturité sécurité nettement meilleure. Comme quoi, avec EOP, quelques actions ciblées peuvent faire toute la différence.

Pour tirer pleinement parti d’EOP :

Aligner SPF, DKIM et DMARC (priorité n°1)

Réviser régulièrement les politiques anti-spam et anti-phishing

Mettre en place des transport rules ciblées

Utiliser Microsoft Secure Score pour identifier les faiblesses

Former les utilisateurs (dernière ligne de défense)

Exchange Online Protection est une brique essentielle de la sécurité Microsoft 365.

Il fournit une protection native, performante et intégrée, capable de bloquer une grande partie des menaces courantes.

⚠️ Mais son efficacité dépend directement de sa configuration et de sa surveillance.

Optimiser EOP n’est plus une option : c’est une nécessité stratégique.

Pour les organisations déjà engagées dans la sécurisation de leur environnement Microsoft 365, EOP peut servir de point de départ solide. Pour celles qui souhaitent aller plus loin, il s’intègre parfaitement dans une stratégie plus globale, incluant Defender for Office 365 et des outils de supervision avancés.

Vous avez besoin d’un renseignement et d’accompagnement sur le déploiement des solutions Cloud Microsoft ?