La fonctionnalité Exercice de simulation d’attaque de Microsoft Defender permet aux organisations de simuler des campagnes de phishing et d’ingénierie sociale afin d’évaluer le niveau de vigilance des utilisateurs. Contrairement à une attaque réelle, ces simulations sont contrôlées et pédagogiques, avec pour objectif principal la sensibilisation et la réduction du risque humain.

Le facteur humain reste l’un des maillons faibles de la cybersécurité. Même avec des protections avancées, un utilisateur peut cliquer sur un lien malveillant ou fournir ses identifiants. Les exercices de simulation d’attaque intégrés à Microsoft Defender offrent une approche proactive pour tester et améliorer la posture de sécurité des entreprises utilisant Microsoft 365.

Cet article détaille le contexte des simulations d’attaque, leur fonctionnement technique dans Microsoft Defender, des exemples concrets d’utilisation, ainsi que des recommandations pour une mise en œuvre efficace.

Les attaques de phishing évoluent rapidement : e-mails imitant Microsoft, partages de documents frauduleux, QR codes malveillants, messages urgents de la direction. Ces attaques ciblent directement les utilisateurs finaux, souvent difficiles à protéger uniquement par des mécanismes techniques.

Les équipes sécurité doivent non seulement bloquer les menaces, mais aussi mesurer le comportement des utilisateurs face à celles-ci.

Le défi est d’identifier les profils à risque sans stigmatiser les utilisateurs et sans perturber l’activité quotidienne.

Avec l’augmentation des attaques et le vol d’identifiants Microsoft 365, les exercices de simulation deviennent un levier clé pour réduire les compromissions de comptes et répondre aux exigences de conformité et d’audit.

L’Exercice de simulation d’attaque est intégré à Microsoft Defender et repose sur plusieurs mécanismes :

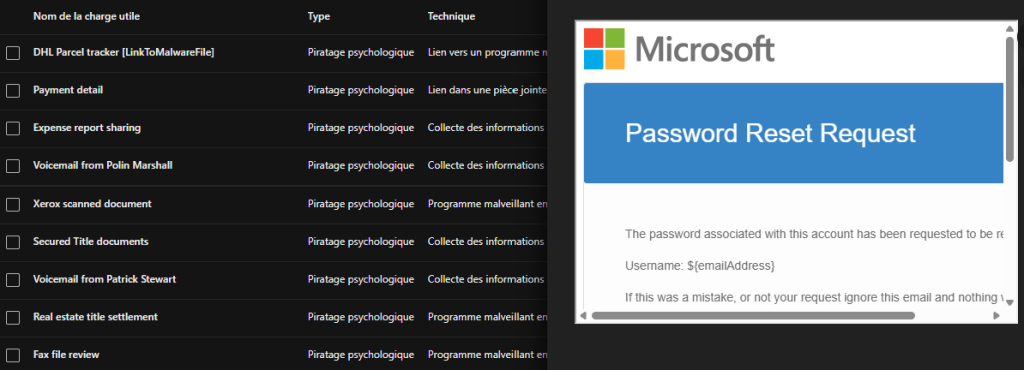

Création de campagnes de phishing simulées (liens, pièces jointes, saisie d’identifiants)

Modèles d’e-mails réalistes basés sur des attaques réelles

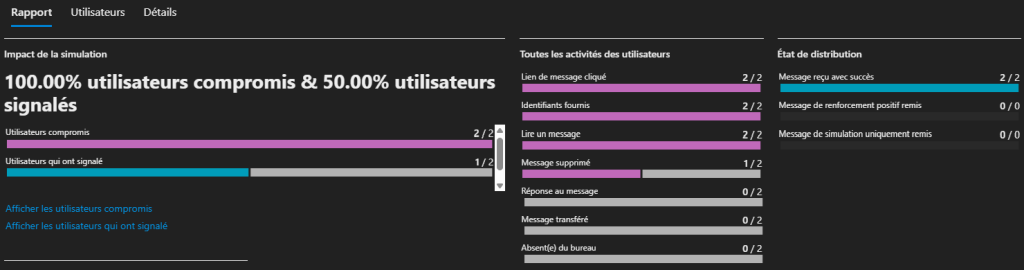

Suivi du comportement utilisateur (clic, saisie d’identifiants, signalement)

Les simulations peuvent être lancées manuellement ou planifiées, avec un ciblage précis (groupes, utilisateurs, régions).

Contrairement aux plateformes tierces, la solution Microsoft est nativement intégrée à l’écosystème Microsoft 365, ce qui permet :

Une meilleure cohérence avec les politiques de sécurité

Une gestion centralisée depuis le portail Defender

Une corrélation directe avec les incidents réels

Avantages

Intégration native et sans agent

Scénarios réalistes et régulièrement mis à jour

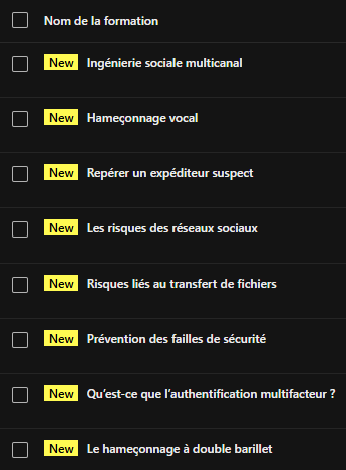

Automatisation des formations de sensibilisation

Inconvénients

Fonctionnalité disponible principalement avec Defender for Office 365 Plan 2

Personnalisation avancée parfois limitée par rapport à certaines solutions dédiées

Une organisation lance une simulation de phishing imitant un partage de document OneDrive auprès de 500 utilisateurs :

18 % cliquent sur le lien

6 % saisissent leurs identifiants

22 % signalent l’e-mail comme suspect

Suite à ces résultats, des formations ciblées sont automatiquement assignées aux utilisateurs les plus exposés, réduisant le taux de clic lors des simulations suivantes.

Les responsables SOC constatent que les simulations régulières améliorent significativement la capacité des utilisateurs à détecter et signaler les e-mails suspects.

Propositions techniques

Activer l’Exercice de simulation d’attaque dans Microsoft Defender

Utiliser des scénarios variés

Exploiter les rapports détaillés par utilisateur et par campagne

Conseils de mise en œuvre

Démarrer par des scénarios simples

Communiquer en amont sur la démarche de sensibilisation

Planifier des simulations régulières (mensuelles ou trimestrielles)

Outils recommandés

Microsoft Defender for Office 365

Attack Simulation Training Reports

Microsoft Secure Score

L’Exercice de simulation d’attaque dans Microsoft Defender est un outil puissant pour réduire le risque humain face aux attaques de phishing.

Il permet de mesurer, former et améliorer en continu la vigilance des utilisateurs.

Mettre en place des exercices réguliers n’est plus une option, mais une nécessité pour toute organisation souhaitant sécuriser efficacement son environnement Microsoft 365.

Vous avez besoin d’un renseignement et d’accompagnement sur le déploiement des solutions Cloud Microsoft ?